Newsletter n°37 – février 2011

Philippe Recouppé, Président du Forum ATENA

Tout est en ordre !

Il faut le croire, après les hésitations autour du commissaire du gouvernement auprès de l’Arcep, les tracasseries faites à la CNIL, ou l’agitation autour du CSA, les bruits s’apaisent, je crois, et tout est maintenant entré dans la logique de la transparence, de l’indépendance, de la non-concentration des pouvoirs, toute chose indispensable pour concourir à construire une société moderne et efficace, et pas seulement dans les domaines des TIC d’ailleurs ! Nous n’en doutions pas, nous n’en doutons plus !

Le rôle des régulateurs pour notre secteur est essentiel, plus encore dans le contexte actuel, ou la redistribution des rôles, l’arrivée de nouveaux acteurs et la consolidation, l’entrée de nouvelles technologies, l’arrivée de nouveaux services, la concurrence gratuit payant, les difficultés d’arbitrage entre contenu et tuyau et l’indispensable neutralité du net. Du travail, beaucoup de travail et d’opportunités, et d’occasions aussi pour Forum ATENA de donner son éclairage, modestement, mais avec obstination.

Notre newsletter, nouvelle version, toute pimpante de verdure, j’espère vous plaira. Je laisse les artisans de ces évolutions vous les présenter. Bonne lecture.

![]() Le chiffre du mois : 0

Le chiffre du mois : 0

Jacques Baudron, Administrateur du Forum ATENA

C’est le nombre de Blocs d’adresses IPv4 encore disponibles. Les derniers ont été attribués par l’IANA le 03 février 2011.

L’IANA distribue ces adresses auprès des entités régionales (ARINC, APNIC, AFRINIC, RIPE et LACNIC) pour couvrir le globe ; ces entités (RIR) les redistribuent localement aux agents locaux (LIR) tels que les fournisseurs d’accès auprès de qui les utilisateurs obtiennent leur précieuse adresse IP. On peut s’attendre à ce que les premiers signes de la pénurie arrivent à l’automne.

Quelles sont les parades ?

LA parade est le passage à l’IPv6 qui décuple les capacités d’adressage. Des palliatifs existent également. Par exemple étendre le "NAT", mécanisme qui permet le partage d’une adresse unique entre différents utilisateurs reliés à un même abonnement Internet. Ce "Large Scale NAT" se ferait au niveau du fournisseur d’accès. Le coût ? une identification de l’utilisateur IP compliquée et une probable dégradation des performances.

On peut également imaginer récupérer des adresses dans les premiers champs attribués très (trop ?) généreusement aux grands groupes ou administrations (Microsoft, Apple, HP …) lors de la naissance de l’Internet. Mais atteindre d’éventuelles "mines" d’adresses disponibles serait travail de fourmi supplémentaire imposés aux routeurs.

|

Gérard Peliks, Président de l’Atelier Sécurité L’atelier sécurité de Forum ATENA compte des experts, parmi les plus connus sur le plan national et même souvent international, qui participent activement au développement de cet atelier par leur intervention dans de grands évènements et par l’écriture de papiers blancs et de livres collectifs. Et ces experts souhaitent partager leurs connaissances, leurs expériences, leur savoir-faire avec vous, aussi notre atelier est ouvert à tous ceux qui s’intéressent de près ou de loin à la sécurité de l’information. L’information est un des actifs les plus précieux de toute organisation, société grande ou petite, administration, centre d’enseignement et de recherche, et cette information n’a jamais été aussi menacée qu’aujourd’hui par la cybercriminalité, la cyberguerre et tout ces individus qui gravitent dans l’ombre autour de cette information pour en tirer profit de manière illicite. Heureusement des contre-mesures et des normes existent pour réduire le risque qui pèse sur votre information à un niveau maitrisé et accepté. C’est de cela qu’il est question dans notre atelier. En 2010, nous avons organisé de grands évènements sur le futur de l’Internet (21 janvier et 28 juin) et nous continuerons sur le succès rencontré. Nous développons un livre collectif sur les mythes et légendes des TIC qui dépasse aujourd’hui les 180 pages, écrits par plus de 30 auteurs, téléchargeable gratuitement à partir de notre Web. Beaucoup d’actions passionnantes donc qui vous sont proposées et qui vous permettent d’être mis sur le devant de la scène, ou de simplement recevoir l’information indispensable sur la sécurité de l’information, pour que notre cybermonde soit un lieu agréable, paisible et efficace. N’hésitez pas, rejoignez notre atelier sécurité.

Francis Bruckmann, Directeur délégué à la promotion de la sécurité France Télécom Orange Sur son site internet, le Ministère de l’intérieur emploie le terme « cybercriminalité » pour désigner l’ensemble des infractions pénales qui sont commises via les réseaux informatiques, et notamment sur le réseau Internet. Il s’agit à la fois des atteintes aux biens (fraude à la carte bleue ; vente d’objets volés ou contrefaits; escroqueries en tout genre; piratage de musiques, films ou logiciels,…) que les atteintes aux personnes (diffusion d’images pédophiles ou pornographiques, atteinte à la vie privée, mise en ligne de documents interdits…). Panorama de la cybercriminalité de l’année 2010 Conformément à son habitude, le CLUSIF (Club de la Sécurité de l’Information Français, http://www.clusif.asso.fr) présente en début d’année le panorama des tendances cybercriminelles de l’année écoulée. Au programme de 2010 : une montée en puissance de l’hacktivisme avec Wikileaks, un exemple concret de cyberattaque industrielle via Stuxnet, les botnets ou encore le développement des menaces sur les mobiles. Cet article fait la synthèse de ceux parus dans la presse spécialisée. Stuxnet ou cyberattaque industrielle des SCADA En juin 2010, un éditeur anti-virus biélorusse découvre une nouvelle menace, du nom de Stuxnet. Cette menace semble ne cibler que les infrastructures industrielles Siemens, et se distingue par un mode de propagation assez particulier, principalement en local (via des périphériques de stockage amovibles dont les clés USB, des dossiers partagés ou imprimantes partagées). L’objectif de Stuxnet est de modifier le comportement d’un processus industriel de certains contrôleurs Siemens, pilotant au moins 6 modules de communication, chacun commandant au moins 31 convertisseurs de fréquence (par exemple de contrôle de centrifugeuses d’enrichissement d’uranium…), et cela seulement tous les 27 jours. Il s’agit ainsi d’une opération de sabotage ciblée, opérant avec grande discrétion. C’était la première fois qu’une cyberattaque industrielle était rendue publique. Montée en puissance de l’hacktivisme 2010 aura également été marquée par une montée en puissance de l’hacktivisme, mélange de hacking et d’activisme qui a vu le jour en 1996. Après 2007 et les actions successives en Estonie et en Géorgie, il s’est fortement développé en 2010, au moins un cas recensé chaque mois. L’année 2010 s’est ainsi terminée avec l’affaire Wikileaks et ses défenseurs, le groupe « Anonymous », qui prône la liberté d’expression absolue et le culte de l’anonymat, agit contre la censure du Net, et a créé un logiciel LOIC pour attaquer en déni de service les sites s’opposant à Wikileaks. On a vu également ce groupe à l’œuvre dans les révoltes récentes de Tunisie et d’Egypte. Il s’agit certainement d’un phénomène majeur, sous certains aspects dangereux, qui risque de s’amplifier dans les prochaines années. Botnets et mobilité 2010 aura aussi été une charnière en matière de sécurité mobile. Les mobiles sont aujourd’hui beaucoup plus puissants, connectés et surtout de plus en plus indiscrets. Quantités de données transitent sur ces appareils, parfois géolocalisées à l’insu de leur propriétaire, et la diffusion de leurs informations personnelles est aujourd’hui une problématique majeure. Des études du Wall Street Journal et de l’éditeur Lookout soulignent ainsi l’indiscrétion d’un certain nombre d’applications pour Android et iOS Apple, qui partagent des données personnelles avec des tiers (dont des régies publicitaires) sans que les utilisateurs en soient nécessairement conscients. Une année sans précédent en matière de coordination de la lutte contre les botnets Comme l’a rappelé Pierre Caron, Expert Sécurité chez Orange Labs (OLNC), les botnets sont principalement utilisés pour envoyer du spam, réaliser des DDoS, générer des liens publicitaires, capter de l’information ou encore dissimuler l’adresse de sites frauduleux. Parmi les botnets qui ont marqué l’année 2010, on retiendra Bredolab, Mariposa, Conficker, mais aussi les botnets bancaires qui ont le vent en poupe. Sur l’année, 77% du spam mondial provient d’ailleurs de botnets. La tentation marketing des éditeurs de sécurité impacte l’analyse de risque Les acteurs du secteur ne sont pas, pour certains, exempts de critiques sur leur communication. C’est par exemple le cas de Check Point qui avec ZoneAlarm a repris une méthode employée par les pirates pour promouvoir des faux outils de sécurité, ou Panda Security pour ses pratiques en matière de comptabilisation des utilisateurs infectés par le botnet Mariposa. 2011 : le début de la cohabitation IPv4/IPv6 Enfin, 2011 devrait être l’année de l’IPv6, avec début de la cohabitation avec les adresse IPv4 devenues quasiment épuisées. En effet, ce début février 2011 a marqué l’attribution des derniers blocs d’adresses IPv4 par l’IANA, autorité en charge de la régulation d’Internet (Internet Assigned Numbers Authority). Désormais, le stock est épuisé et la transition vers le nouveau protocole IPv6 est inévitable. Alors que l’IPv4 n’offrait "que" 4,3 milliards d’adresses, l’IPv6 sera en pratique inépuisable. Toutefois, si les infrastructures sont généralement prêtes pour IPv6 (moteur, système d’exploitation, …), peu d’applications le sont à ce jour. De plus, beaucoup d’outils de sécurité fonctionnent sous IPv4, et IPv6 est maîtrisé principalement par les cybercriminels. Aussi, de nouvelles attaques sont donc à prévoir…

Francis Bruckmann, Directeur délégué à la promotion de la sécurité France Télécom Orange Suite à un décret paru le 11 février, l’ANSSI (Agence Nationale de la Sécurité des Systèmes d’Information), créée par décret le 7 juillet 2009, assure dorénavant la mission d’autorité nationale en matière de défense et de sécurité des systèmes d’information. La France se dote ainsi d’une force de frappe dissuasive et offensive sur la sécurité des systèmes d’information, à l’image de l’US CyberCommand aux Etats-Unis, créé en 2010. A ce titre, quatre objectifs majeurs ont été définis dans la stratégie française dans le cyberespace : * faire de la France une puissance mondiale de cyberdéfense tout en conservant son autonomie. * garantir la liberté de décision de la France par la protection de l’information de souveraineté. * renforcer la sécurité des infrastructures vitales nationales * assurer la sécurité dans le cyberespace. En cas d’attaques informatiques majeures contre la nation, l’ANSSI a ainsi la mission d’organiser la réponse et de décider des premières mesures urgentes à faire mettre en œuvre notamment par les administrations, et à terme par les opérateurs de communication électroniques (par ordonnance à venir courant de l’été). |

![]()

![]() Mythes & Légendes des TIC : l’e-commerce

Mythes & Légendes des TIC : l’e-commerce

Gérard Peliks, Président de l’Atelier Sécurité

A partir de ce mois, nous ouvrons une rubrique sur les mythes et légendes des TIC". Voici pour février le début du thème "Mythes et légendes du commerce électronique" traité par Maitre Sadry Porlon, docteur en droit, avocat au barreau de Paris (avocat (at) porlon.net).

Si vous désirez être tenu au courant du développement de ce livre qui compte aujourd’hui 181 pages, demandez le moi par e-mail à gerard.peliks (at) cassidian.com.

Introduction : Le commerce électronique, également appelé e-commerce, désigne l’échange de biens et de services entre deux entités sur les réseaux informatiques. Il est l’objet de nombreux mythes. Nous allons revenir sur quelques uns d’entre eux.

Mythe n°1 :

On est libre de tout acheter sur internet

La liste des biens que l’on peut se procurer sur internet est longue. Certains achats sont néanmoins formellement interdits par la loi au motif qu’il s’agit de produits dont la vente est prohibée en France. On citera par exemple le commerce d’organes humains, celui d’objets volés (recel), d’animaux protégés ou encore de produits contrefaits.

D’autres commercialisations sont interdites en raison du fait qu’elles nécessitent une autorisation préalable. C’est le cas des armes, des munitions de guerre, de certains végétaux, de médicaments, des parfums. En cas de manquement à ces règles, le vendeur comme l’acheteur, lui-même, sont susceptibles d’être exposés à des sanctions pénales.

Mythe n°2 :

Un mineur n’a pas le droit d’acheter des produits sur internet

Les choses ne sont pas si simples que cela. En effet, même si l’article 1124 du Code civil dispose que : « Sont incapables de contracter, dans la mesure définie par la loi (notamment) les mineurs non émancipés », la jurisprudence est venue progressivement assouplir cette règle en indiquant qu’un contrat conclu par un mineur non émancipé, dès lors qu’il est en âge de raison, sera considéré comme valable s’il a été réalisé à des conditions normales et qu’il constitue un acte de la vie courante.

Il s’agira d’une appréciation in concreto. Le juge saisi devra alors tenir compte de l’âge du mineur ou encore des ressources dont il dispose.

Acheter un appartement ne sera pas considéré comme un acte de la vie courante pour un mineur non émancipé, là où l’achat d’une application sur un iPhone pourrait l’être. Quoi qu’il en soit, les actes considérés comme non courants nécessiteront le consentement préalable des personnes exerçant l’autorité parentale. Si le juge retient que l’acte n’est pas de la vie courante, il pourra dès lors décider d’annuler le contrat ou encore de modifier le prix.

Mythe n°3 :

Le droit de rétractation permet à quiconque a acheté un produit sur internet de se rétracter dans un délai de sept jours

Le droit de rétractation a été institué au profit des consommateurs par la loi 6 janvier 1988 relative au « télé-achat ». Codifié aux articles L. 121-20 et suivants du Code de la consommation, ce droit n’est en réalité applicable qu’à la condition que le vendeur ou le prestataire soit un professionnel. Si vous achetez, sur Ebay par exemple, un bien a un particulier, vous ne bénéficierez pas de ce droit de rétractation.

Ce droit est, par ailleurs, opposable uniquement aux sites internet dont le siège social est situé en France ou dans une autre État membre de l’Union européenne grâce à la directive communautaire sur la vente à distance.

Parce qu’il est d’ordre public, il s’applique également aux produits d’occasion ou soldés.

Retrouvez la suite de ce texte ainsi que les autres thèmes traités dans notre livre collectif "Mythes et légendes des TIC", téléchargeable gratuitement sur le site de Forum ATENA.

![]() Vie de l’Atelier … ToIP

Vie de l’Atelier … ToIP

Jacques Heitzman, Président de l’Atelier toIP

L’Atelier ToIP inaugure ici notre nouvelle rubrique consacrée à la vie des ateliers de Forum Atena.

D’abord parlons des sujets évoqués dans le cadre de l’atelier. Premier point, le passage à la ToIP des entreprises est une chose acquise même si, comme le montre régulièrement le cabinet Scholè Marketing, cela se fait lentement.

Alors, pourquoi encore un atelier ToIP ? Maintenant que le marché de la ToIP arrive à maturité, d’autres questions se posent et qui font débat au sein de l’atelier ToIP. Je mettrai en premier lieu l’utilisation de logiciel libre, thème d’une conférence il y a 2 ans et que nous reprenons dans la conférence « La place de l’open source sur le marché de la ToIP : bilan et perspectives » qui aura lieu le 5 mai (s’inscrire).

Il y a ensuite la téléphonie sur IP pour les mobiles. La pression est forte pour que cela soit autorisé mais des offres comme celles de Free de gratuité vers les appels mobiles viennent brouiller quelque peu la donne. Le troisième sujet d’importance est le passage à la ToIP des réseaux des opérateurs eux-mêmes. Nous en avons parlé lors de notre conférence sur l’interopérabilité en ToIP.

Nous avons bien sûr abordé le thème de l’IMS : ce sujet murit lentement et pourrait donner lieu à un large débat ou à une conférence : vos avis nous sont précieux. Le quatrième sujet réside dans tous les nouveaux services qui foisonnent avec l’introduction de la ToIP et qu’on peut regrouper sous le vocable des communications unifiées. Faut-il alors renommer l’atelier en ToIP et communications unifiées – ce qui a ma préférence – ou créer un atelier spécifiquement sur ce sujet.

A vous aussi de réagir. Enfin, le 5e thème, que nous avions aussi abordé lors de notre conférence sur l’interopérabilité est le raccordement en direct en IP des entreprises. Les offres opérateurs gagnent progressivement en maturité et en abondance. Et si on faisait un blog de l’atelier ToIP ? Toutes les dernières news sur la ToIP : http://www.jaito.com/Newsletter.html

Pour rejoindre l’atelier ToIP, inscrivez-vous sur le site de Forum ATENA.

![]() 3 questions à un membre …

3 questions à un membre …

Jean-Gérald Crété, Gérant Rézocom

Quelle est votre activité ?

Rezocom étudie les réponses aux besoins en radiocommunication d’entités comme les collectivités urbaines, les grands centres industriels, les services d’urgence ou les transports publics, dont la préoccupation première est la sécurité, la productivité et l’efficacité opérationnelle. Par exemple, lors d’un accident sur une autoroute, il est inconcevable pour le PC de sécurité de devoir appeler successivement les différents véhicules d’intervention en supportant des temps de connexion aléatoires. Il doit au contraire pouvoir mobiliser simultanément toutes les équipes d’intervention pour déterminer celle la mieux à même d’intervenir (appel de groupe). Deuxième impératif, l’appel doit pouvoir être lancé instantanément pour permettre à l’équipe concernée d’intervenir sans délai (appel d’urgence). Nous étudions donc le système le plus adapté aux besoins de nos clients pour répondre à une variété de garanties en termes de sécurité, de productivité et d’urgence.

Pourquoi êtes-vous devenu membre du Forum ATENA ?

Par les sujets abordés, le Forum Atena remplit une fonction de veille technologique et économique dans le domaines des NTIC. Les réunions organisées par le Forum, permettent de rencontrer une diversité d’intervenants et d’échanger avec des pairs dans mon secteur technologique.

Quels sont les enjeux du moment dans votre secteur / activité ?

Aujourd’hui réseaux publics et réseaux privés sont de plus en plus en concurrence et les utilisateurs ont tendance à faire leur choix en privilégiant le critère coût au détriment du critère efficacité. Or les réseaux publics devenant de moins en moins coûteux, ils captent une clientèle de plus en plus large. Notre enjeu est d’attirer l’attention des clients utilisateurs sur les risques d’incident et les pertes d’exploitation induits par l’absence de garantie d’acheminement des réseaux publics.

![]() Ouvrages IT – la sélection de www.lapageit.com

Ouvrages IT – la sélection de www.lapageit.com

Jean-Denis Garo, AASTRA

& Administrateur du Forum ATENA

Le début d’année a été fertile en ouvrage sur les médias sociaux, en commençant par « Les réseaux sociaux – Facebook, Twitter, Linkedln, Viadeo » de Romain RISSOAN (Edition Eni – Collection Objectif Solutions – 03 janvier 2011), ou « Le Community Management – Nouvelle approche de la communication » de Pascal CHAUVIN (Edition Gualino Collection Flash – 12 janvier 2011) jusqu’au désormais best seller « Les médias sociaux expliqués à mon boss – Par ceux qui en font et pour ceux qui aimeraient (mieux) en faire » de Yann GOURVENNEC et Hervé KABLA (Edition KAWA – 01 février 2011).

Nous vous conseillons également l’étonnant « Total Recall » de Gordon BELL et Jim GEMMEL (Edition Flammarion – 12 janvier 2011) dans lequel les chercheurs de Microsoft racontent leur tentative de réunir toutes les données sur la vie de l’un d’eux et leur mise au point du logiciel Totall Recall.

En référence à notre dossier du mois nous recommandons l’ouvrage récent « Cybercriminalité et contrefaçon » de Eric PRZYSWA (Edition FYP – Collection Présence – 2 novembre 2010) ainsi que la 6ème édition de « Cyberdroit : le droit à l’épreuve de l’internet 2011-2012 » de Christiane FERAL-SCHUHL (Edition Dalloz – Collection Praxis Dalloz – septembre 2010).

Enfin nous ne pouvons que promouvoir ici le dernier ouvrage du Forum ATENA, préfacé par l’éminent Vinton CERF : « L’internet à l’usage…De l’écosystème numérique de demain » coordonné par Michèle GERMAIN et fruit d’un travail collectif réunissant :Eric BLOT-LEFEVRE, Jean Pierre CABANEL, Michel CHARRON, Michel ELIE, Jean-Denis GARO, Jean-Marc GREMY, Daniel HAGIMONT, Samir KOLEILAT, Jean-François MORFIN, Michel RIGUIDEL, Dr Joao SCHWARZ DA SILVA (Edition Forum Atena – 01 février 2011).

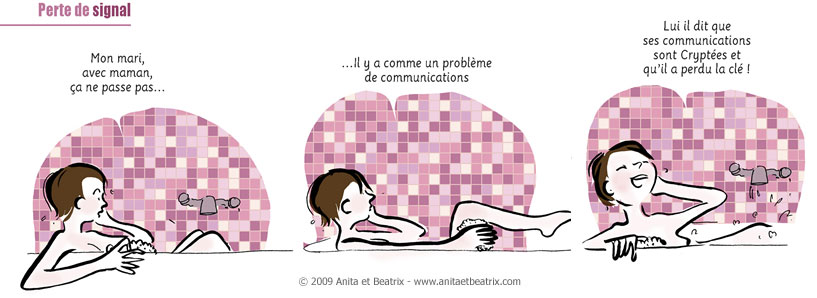

![]() Le strip du mois

Le strip du mois

![]()

![]() Création d’une direction interministérielle des SI et de communication de l’Etat

Création d’une direction interministérielle des SI et de communication de l’Etat

Francis Bruckmann, Directeur délégué à la promotion de la sécurité France Télécom Orange

& Administrateur du Forum ATENA

Décret n° 2011-193 du 21 février 2011 portant création d’une direction interministérielle des systèmes d’information et de communication de l’Etat. (voir le texte du décret)

Ce decret crée aussi :

– un conseil des systèmes d’information et de communication, auprès du Premier ministre,

– un comité technique des systèmes d’information et de communication, auprès du directeur interministériel des systèmes d’information et de communication

Ceci va avoir une très importante répercution pour tous les forunisseurs NTIC de l’Etat.

![]() La biométrie vocale … une vraie piste pour les centres de contact ?

La biométrie vocale … une vraie piste pour les centres de contact ?

Philippe Poux, Président de l’Atelier Solutions Vocales et Relation Client

Au même titre que nos empreintes digitales, notre voix nous caractérise et permet l’authentification comme l’identification. Tous nous reconnaissons nos proches, qu’ils soient enrhumés ou en pleine forme, aux premières paroles. Et depuis longtemps les ingénieurs ont développé des techniques d’analyse et stockage des empreintes vocales, souvent à la demande des services de renseignement.

Si BellCanada avait été la plus remarquable expérience de déploiement massif, enregistrant quelques 2,2 millions de clients, les voilà rattrapés par Global Bilgi, filiale de l’opérateur Turkcell. Avec quelques 33 millions de clients, ils viennent de lancer de l’identification sur leur service client et constatent que cela leur fait gagner 20 à 40 secondes sur le temps moyen des appels ! Tout en offrant un confort apprécié de leurs abonnés.

Un exemple à suivre pour de nombreux services clients qui ont du mal à reconnaître leurs appelants, surtout depuis que les box transforment les numéros connus en 09 xx …

Si ces sujets vous intéressent, sachez que les 23 et 24 mars se tiendra la VoiceBioConference, à Amsterdam, et que vous pouvez obtenir un code de réduction en m’écrivant.

![]() Aquinetics annonce une solution libre pour les seniors, sur les Services en Ligne A la Personne

Aquinetics annonce une solution libre pour les seniors, sur les Services en Ligne A la Personne

Jean-Christophe Elineau, Président @QuiNetiC

& Partenaires du Forum ATENA

L’association Aquinetic, Pôle de Compétences en Logiciels Libres et la commune de l’Ile d’Yeu (Vendée) annoncent la sortie d’un prototype pour une solution libre destinée aux seniors, sur les Services en Ligne A la Personne (S.L.A.P.).

Le maintien à domicile des personnes dépendantes ou en voie de dépendance est un enjeu capital de notre société. Avec l’allongement de la durée de vie, ces problématiques se doivent d’être absolument prises en compte.

Les T.I.C. et notamment les logiciels libres peuvent apporter des solutions et nous avons conçu SLAP dans le but de faciliter celui-ci. Depuis huit mois, le pôle a rencontré des associations de services à la personne et du personnel médical, (médecins, infirmières, aide-soignantes et auxiliaires de vie). De ces échanges, est né le projet S.L.A.P. qui tient compte des problématiques exposées par ces professionnels.

Les objectifs de ce projet sont de :

– Faciliter le maintien à domicile des seniors, dépendants ou non ;

– Faciliter le suivi des patients par le personnel médical ;

– Faciliter la circulation des informations entre les différents acteurs ;

– Créer de l’activité dans le secteur du service à la personne.

S.L.A.P. est la première solution entièrement libre permettant d’offrir un bouquet de services totalement évolutifs, au moyen d’une tablette tactile et de sites internet. Dans sa phase prototypage, il permet de :

• Commander différentes prestations de service (transport, repas, courses, ménage,…) ;

• Voir une fiche identifiant le prochain intervenant à domicile ;

• Pour la famille, de suivre les interventions effectuées chez la personne, et d’envoyer des photos de familles consultables ensuite sur la tablette ;

• Aux aidants de consulter le planning de leurs interventions futures ;

• De rappeler aux patients, les différentes prises de médicaments.

Il donne aussi :

• Accès à la météo locale, à un calendrier des événements locaux, aux informations des collectivités locales et territoriales ;

• Aux collectivités, un moyen de communiquer sur leurs actions, à travers d’un fil d’informations lisible sur la tablette. Une vingtaine de services supplémentaires est d’ores et déjà programmée pour les phases suivantes du projet.

Techniquement, S.LA.P. se compose :

• d’un logiciel installé sur une tablette tactile;

• d’un logiciel d’administration destiné aux associations de services à la personne;

• d’une collection d’extranets destinés aux acteurs intervenant auprès de la personne, à la famille et aux collectivités.

Déployé à partir du deuxième trimestre dans une collectivité partenaire de ce projet, l’Ile d’Yeu (50 exemplaires), le prototype sera testé avec comme objectifs d’aborder notamment l’appropriation et les usages. L’Ile d’Yeu souhaite se positionner comme territoire d’expérimentation sur les usages numériques, à partir des logiciels libres et sur l’excellence énergétique. SLAP est un logiciel libre, distribué sous licence GNU GPL v3. Un logiciel libre est un programme informatique dont les méthodes et techniques de conception sont accessibles et modifiables par tous. Il accorde quatre droits fondamentaux aux utilisateurs (le droit de l’utiliser sans restriction d’usage ; le droit de le modifier pour l’adapter à ses propres besoins ; le droit de le distribuer à ses proches ou à toute autre personne ; le droit d’en étudier son fonctionnement grâce à sa recette de fabrication (son code source) disponible.) Le logiciel S.L.A.P. et ses sources seront mis à disposition, une fois la phase d’expérimentation validée.

A propos d’@QuiNetiC

@QuiNetiC est une association loi 1901 dont l’objectif est l’émergence, le portage, la reconnaissance, la promotion, et le développement d’un pôle de compétences scientifiques, techniques et industrielles dans les domaines des services, réseaux informatiques et télécommunications pour les logiciels libres.

![]() Le web est-il l’avenir du vin ?

Le web est-il l’avenir du vin ?

François Druel, FD Conseil

& Membre du Forum ATENA

Le 25 mars prochain se déroulera la conférence internationale Wine 3.0, consacrée à l’avenir du vin à l’ère de l’internet. Organisée par le le Vintage Master de l’Ecole Supérieure d’Agriculture d’Angers, cette journée se tiendra dans les salons de l’hôtel Saint James Albany, à Paris.

Au cours de cet événement, FD Conseil interviendra pendant une heure sur le thème : avenir du web, avenir du vin.

Renseignements et inscriptions : http://link.druel.com/fGKMW1

![]() Les transports et les véhicules intelligents

Les transports et les véhicules intelligents

Philippe Laurier, Président de l’Atelier Objets Communicants

L’atelier "objets communicants" de Forum Atena organise une demi-journée d’échanges et de présentations : objets et véhicules communicants pour des transports et des territoires intelligents.

Au programme : des orateurs français et étrangers, d’Allemagne, du Mexique, du Pays de Galles. Cette demi-journée présentera des prototypes, des expérimentations et des projets. Elle dressera un panorama des évolutions attendues pour les prochaines années, en matière technique et sur la gestion des données, ainsi que sur l’équilibre à dégager entre traçabilité et intimité des personnes.

Contact : http://www.forumatena.org/?q=node/243

![]() La fête de l’internet 2011

La fête de l’internet 2011

Fred Forest

Une fête de l’art et de la culture

Le 20 mars 2011 au MUSEAAV de Nice à partir de 15h00 : 16 bis Place Garibaldi, 06300 Nice. http://www.museaav.com / http://www.webnetmuseum.org

La “Fête de l’Internet“ a été dès 1997 la manifestion- phare en France des activités naissantes grand public : commerce, services, formation, culture… sur le support d’Internet. A l’époque la France accusait un retard considérable dans ce domaine. Une poignée d’individus, venant d’horizons divers (fonctionnaires, chefs d’entreprises, responsables d’universités, techniciens, artistes…) ayant déjà tous pressentis de l’importance social de ce nouveau media dans le futur, se sont engagés dans l’aventure.

Les deux principaux initiateurs de ce projet ont été Bruno Oudet et Jean-Michel Billaut. Entourés d’un groupe restreint, comprenant, Pierre de la Coste, Christian Scherer, Philippe Batreau, Jean-Michel Yolin… j’en ai fait partie, un des premiers, comme homme à idées et artiste de la communication.

Pourquoi Nice ? Pourquoi donc Nice pour ce quinzième anniversaire ? Il se trouve qu’en ma qualité de Professeur de son université, titulaire de la Chaire de la communication, j’y ai crée un séminaire qui a introduit dans ses enseignements, comme thème d’étude principal, dès 1994 et quatre ans durant, au MAMAC de Nice (Musée d’Art Moderne et d’Art contemporain), à raison deux séances publiques pas mois, les thèmes relevant des arts technologiques et sur Internet. Un séminaire devenant très vite un outil de réflexion et de référence européen sur le sujet. J’ai eu l’honneur d’y faire intervenir, les personnalités et les acteurs les plus marquants à l’époque sur cette problématique : les Roy Ascott, Stéphane Barron, Pierre Lévy, Edouado Kac, Pierre Musso, Christian Huitema, Serge Soudoplatoff, Derrick de Kerckhove, Pierre Restany, Philippe Queau, Sophie Lavaud, Vinton Cerf, Isabelle Chemin, Jean-Noël Lazlo, Roger Malina, Annick Bureaud, Yannick Geffroy etc…) Ayant été très frustré que très peu d’artistes à l’époque interviennent à l’occasion de la “ Fête de l’Internet ”, faute de moyens, je voudrais compenser cela, aujourd’hui, en donnant de la visibilité à cinq d’entre eux.

Il se trouve qu’au travers de MUSEAAV de Nice, j’ai saisi l’opportunité d’utiliser leur salle, leur site et leurs équipements, le dimanche 20 mars prochain, pour organiser une journée baptisée “FÊTE DE L’INTERNET 2011“ pour fêter le quinzième anniversaire de sa création. Quinze ans déjà ! MUSEAAV un lieu qui compte désormais dans la culture branchée de Nice.

Cette initiative ne se veut pas simplement commémorative, mais désire faire le point et le pont, entre hier et aujourd’hui, en présentant donc cinq artistes des nouvelles générations animés du même esprit de recherche et de la même passion pour la création sur Internet. J’ai pensé immédiatement à DIGITALARTI et sa responsable Anne-Cécile Worms comme commissaire pour les choisir et les présenter.

Nous avons le soutien d’Edgar Morin, Président de la « Voix du Net » (avec qui nous sommes en total affinité idéologique) et de sa fondatrice, Eve Moreau, détentrice de la marque, mais qui l’a laissée tomber généreusement dans le domaine public.

La participation de Bruno Oudet et Jean-Michel Billaut qui soutiennent notre initiative.

Le programme en voie de finalisation comprendra les interventions de personnalités historiques dont je fais modestement partie, la présentation par Gérard Diaconesco (Blog Diaconsesco TV) et Philippe Vacheyrout (capucine.net) d’un site-mémoire, que nous avons réalisé sur Second Life de la “ Fête de l’Internet “, l’intervention de Pierre Cornette de Saint Cyr, la présentation de son propre travail par Patrick Moya, un artiste niçois qui travaille essentiellement sur Second Life, celle de Sophie Lavaud, d’Isabelle Chemin, Ferdinad Corte, Sophie Taam, Chrisitian Depardieu, Frédéric Altmann et enfin de la présentation, par DIGITALARTI de cinq jeunes artistes qui représentent la toute dernière génération et qui assure une relève prometteuse sur le Net. En vous attendant nombreux à cette manifestation d’envergure qui se déroule pour première fois au plan national et international à Nice.

Comité d’organisation : Fred Forest, Gérard Diaconesco, Patrick Moya, Philippe Vacheyrout.

Contact : diaconesco@numericable.fr

![]() Agenda

Agenda

8, 9 & 10 mars

Parc des Expos Paris, Porte de Versailles, Hall 4

COIP – Communications Over IP

Inscrivez-vous

8, 9 & 10 mars

Parc des Expos Paris, Porte de Versailles, Hall 4

Solutions Intranet & Collaboratif

Inscrivez-vous

20 mars

MUSEAV, 16 bis Place Garibaldi, 06300 Nice.

Fête de l’Internet 2011

Inscrivez-vous

25 mars

Hôtel Saint James Albany, Paris.

Wine 3.0

Inscrivez-vous

5 mai

EPITA

La place de l’open source sur le marché de la toIP : bilan et perspectives

Inscrivez-vous

18 & 19 mai

Parc des Expos Paris, Porte de Versailles, Hall 4

Troisième édition de Mobile Payment Expo

Inscrivez-vous

30 mai

Lieu à confirmer

Objets communicants et transports

Inscrivez-vous

Pour soutenir Forum ATENA

Pour soutenir Forum ATENA